Seneca, Focault e le reti informatiche

L’Evoluzione delle Reti Informatiche e i loro Impatti sulla Società Contemporanea

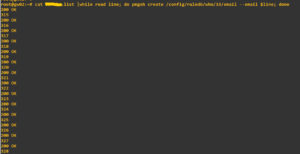

Negli ultimi decenni, le reti informatiche e la comunicazione digitale hanno rivoluzionato il modo in cui viviamo, lavoriamo e interagiamo. Questi cambiamenti hanno portato con sé enormi vantaggi, ma anche sfide significative. In questo articolo esploreremo le competenze acquisite in questo campo e analizzeremo i vari aspetti delle reti informatiche, compresi i benefici, le problematiche e le implicazioni etiche.

Soltanto 15 anni fa aumentare il proprio sapere richiedeva tempo e risorse considerevoli. Le fonti di informazione spaziavano dalle enciclopedie, alle riviste specializzate, ai documentari. Leggere un giornale, ad esempio, significava recarsi in edicola, acquistare il quotidiano e sfogliare le pagine per trovare gli articoli di interesse. Queste attività diventavano spesso una bella abitudine, insieme al caffè al bar per leggere il quotidiano stesso.

Oggi, tutto è cambiato. L’informazione ci piove addosso come l’acqua durante un temporale. La grande sfida è riuscire a selezionare solo ciò che è importante e interessante per noi, evitando l’inquinamento informativo che può distorcere il nostro sapere, il nostro modo di pensare e il nostro punto di vista. La quantità di informazioni non corrisponde necessariamente alla qualità dei contenuti, anzi spesso accade il contrario.

Benefici e Problematiche delle Reti Informatiche

Nonostante queste sfide, se sfruttate a nostro favore, le reti informatiche possono produrre immense ricchezze e importanti benefici. Uno di questi è lo smart working. Il lavoro da remoto, esploso durante gli anni della pandemia, ha ridotto drasticamente il traffico nelle strade, ad esempio, e di conseguenza l’inquinamento. Questo ha generato effetti positivi non solo per noi, ma anche per la natura. Ha ridotto, infatti, i rischi di incidenti, i costi per il mantenimento dei veicoli o degli abbonamenti dei mezzi pubblici e ha migliorato la qualità dell’alimentazione, poiché possiamo curare la scelta dei cibi sin dall’acquisto e dalla preparazione. Da ultimo, ma non meno importante, è il risparmio di tempo, un tempo che possiamo dedicare a noi stessi.

Oltre ai numerosi vantaggi fisici, le reti informatiche portano anche benefici a livello di crescita individuale. La possibilità di comunicare con persone dislocate in diversi punti del mondo senza doversi spostare è un enorme vantaggio. Possiamo confrontarci su temi importanti sia sui social network che attraverso strumenti di collaborazione o di videochiamata. Tuttavia, il risultato di tali interazioni dipende dall’educazione digitale del singolo individuo. Un uso inappropriato o superficiale degli strumenti di condivisione può portare alla diffusione di fake news e alla crescita dell’intolleranza verso le differenze. Nella sua libertà, infatti, internet non è regolamentato, consentendo anche comportamenti estremi.

Le notizie false sono create appositamente per indirizzare il pensiero delle masse verso un obiettivo preciso, che sia migliorare l’immagine di un politico, creare l’illusione di un’emergenza o divulgare false soluzioni a problemi reali per ottenere denaro o potere. In questo contesto è nato il mestiere del debunker, ossia di chi che verifica e smentisce le notizie false per evitare l’inquinamento del pensiero altrui, soprattutto di coloro che hanno meno strumenti per approfondire. Altri gravi problemi sono il revenge porn, il cyberbullismo, il sexting minorile e altre forme di violenza digitale.

Un altro lato negativo della possibilità di gestire la propria vita dal divano è la mancanza di rapporto umano. Il confronto diretto, che a volte è obbligatorio e ci permette di discutere e apprendere lezioni preziose, rischia di venire meno. Questo può produrre individui egoisti e arrabbiati, che sfogano le loro frustrazioni sulla tastiera, diventando i famosi “leoni da tastiera” che trascorrono il loro tempo a diffondere intolleranza e informazioni non verificate.

Benefici delle Reti Informatiche

Nonostante i lati negativi, le reti informatiche offrono numerosi vantaggi. Gli strumenti di collaborazione consentono di sviluppare idee e progetti molto più velocemente, riunire gli affetti lontani, diffondere informazioni tra attivisti e divulgare la scienza. Wikipedia, ad esempio, è la più grande enciclopedia gratuita e accessibile al mondo, un luogo dove iniziare le proprie ricerche. La digitalizzazione ha portato governi, aziende e attività di vicinato online, rendendo più semplice e veloce interagire con loro, migliorando i servizi offerti e facilitando l’accesso a prodotti e servizi.

Il mondo degli e-commerce è ormai alla portata di tutti. La piccola attività del paese meno noto può scoprire di avere un mercato dall’altra parte del mondo. In alcuni casi, internet e la velocità delle informazioni rappresentano un giubbotto di salvataggio; in altri, una fonte di ricchezza. Tuttavia, come per tutto ciò che corre veloce, tanto veloce è possibile salvarsi quanto cadere e distruggere.

L’Importanza dell’Educazione Digitale

L’educazione digitale è un processo necessario che deve seguire tutto il percorso educativo di ogni singolo individuo, così come il suo percorso formativo. In un’epoca in cui le informazioni sono accessibili in modo immediato e massiccio, è essenziale sviluppare la capacità di discernimento e un forte senso critico. Questo non solo ci proteggerà dalle insidie della disinformazione, ma ci permetterà anche di sfruttare appieno le opportunità offerte dalla digitalizzazione.

Riflessioni Filosofiche sulla Felicità e il Potere

Nell’antica Roma, il filosofo Seneca sosteneva che la felicità non dipendesse dalle circostanze esterne, ma dalla nostra capacità di coltivare la virtù e vivere secondo ragione. Nella società odierna, sovraccarica di informazioni, la saggezza di Seneca ci ricorda che il benessere e la felicità derivano da un uso ponderato delle nostre risorse digitali. Non è la quantità di informazioni che possediamo a renderci felici, ma la qualità del nostro discernimento e la capacità di focalizzarci su ciò che è veramente significativo.

D’altra parte, il filosofo francese Michel Foucault ha esplorato come il potere si manifesta e si esercita attraverso le strutture sociali e le pratiche discorsive. Nella nostra era digitale, il potere si esprime attraverso il controllo delle informazioni. Chi controlla le reti informatiche e i flussi di dati ha la capacità di influenzare opinioni, comportamenti e decisioni. Le fake news, la sorveglianza di massa e la manipolazione dei dati sono tutte forme moderne di esercizio del potere che Foucault avrebbe riconosciuto come strumenti di controllo sociale.

In conclusione, le reti informatiche hanno trasformato il nostro mondo in modi che solo pochi decenni fa erano impensabili. Mentre ci offrono enormi vantaggi, presentano anche sfide significative. È compito di ciascuno di noi, come individui e come società, navigare queste acque con saggezza e responsabilità, per costruire un futuro digitale che sia inclusivo, sicuro e prospero per tutti. Attraverso l’educazione digitale e un uso consapevole della tecnologia, possiamo sperare di trovare un equilibrio tra l’accesso illimitato all’informazione e il mantenimento di un senso di benessere e giustizia sociale.