Next Cloud Debian 10

Una rapida guida per installare la piattaforma di collaborazione online NextCloud.

Alla pagina “About Us” del sito nextcloud.com troviamo questo slogan:

La nostra tecnologia unisce la praticità e la facilità d’uso di soluzioni di livello consumer come Dropbox e Google Drive con le esigenze aziendali di sicurezza, privacy e controllo.

NextCloud è una piattaforma che racchiude la potenza dei file in cloud con strumenti di collaborazione come la chat, le video chiamate, calendari, webmail, autenticazione LDAP, gestione task, progetti e molto altro.

Durante il lockdown dei primi mesi del 2020 la LBIT ha messo a disposizoine strumenti per lo smart working, uno di questi è proprio un server con a bordo Next Cloud: https://www.lbit-solution.it/wp-content/uploads/2020/03/COVID-19_SMARTWORKING.pdf

La storia di ownCloud e NextCloud

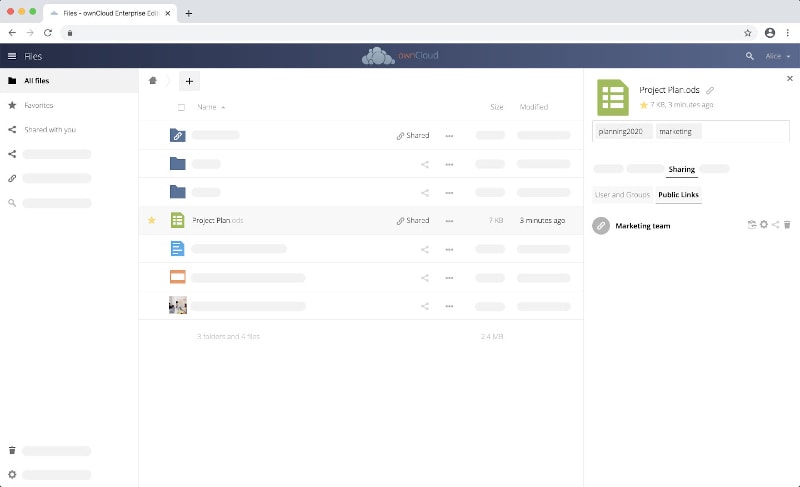

Nel 2010, Frank Karlitschek ha avviato il progetto ownCloud annunciandolo durante una sessione al Camp KDE keynote.

È iniziato come una soluzione di archiviazione su un cloud personale per offrire agli utenti la possibilità di avere il controllo dei propri dati senza fare affidamento su altri fornitori di archiviazione su cloud.

Sfortunatamente, Frank Karlitschek, insieme a diversi altri sviluppatori, ha lasciato OwnCloud Inc. Il gruppo non ha dichiarato alcun motivo per l’uscita dal progetto, ma ha accennato che il problema era quello di avere un modello di business che non comprendeva una soluzione open source.

Ora ownCloud si concentra principalmente sulle offerte Enterprise e offre agli utenti un’edizione server separata da installare sui propri server.

Frank Karlitschek ha avviato Nextcloud come fork di ownCloud, subito dopo aver lasciato ownCloud Inc. Considerando che si tratta di un fork, si troveranno molte somiglianze, tuttavia il prodotto si è evoluto molto nel corso degli anni rendendolo probabilmente più popolare di OwnCloud stesso. Frank Karlitschek sta lavorando per far diventare NextCloud una piattaforma di collaborazione come Microsoft Office 365 e Google Docs.

Installazione su Debian 10

È possibile usare diverse configurazioni oltre alle du eclassiche LAMP e LEMP, in questo caso andremo ad implementarlo con Apache2.

Il primo passo è installare i pacchetti Apache2 e PHP7:

apt-get -y install apache2 apache2-doc apache2-utils libapache2-mod-php php7.3 php7.3-common php7.3-gd php7.3-mysql php7.3-imap php7.3-cli php7.3-cgi libapache2-mod-fcgid apache2-suexec-pristine php-pear mcrypt imagemagick libruby libapache2-mod-python php7.3-curl php7.3-intl php7.3-pspell php7.3-recode php7.3-sqlite3 php7.3-tidy php7.3-xmlrpc php7.3-xsl memcached php-memcache php-imagick php-gettext php7.3-zip php7.3-mbstring memcached libapache2-mod-passenger php7.3-soap php7.3-fpm php7.3-opcache php-apcu

Se si vorrà integrare l’applicazione con l’LDAP aziendale installare anche la libreria php7.3-ldap:

apt-get install -y php7.3-ldap

A questo punto è sufficiente abilitare i moduli di apache

a2enmod suexec rewrite ssl actions include dav_fs dav auth_digest cgi headers actions proxy_fcgi alias

Ora prepariamo i certificati SSL se non abbiamo quelli rilasciati da una CA ufficiale:

openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /var/www/vhosts/acme.org/ssl/acme.org.key -out /var/www/vhosts/acme.org/ssl/acme.org.crt

Prepariamo il virtualhost creando il file /etc/apache2/sites-available/cloud.acme.org.conf

<VirtualHost *:80>

ServerAdmin admin@acme.org

ServerName acme.org

DocumentRoot /var/www/vhosts/acme.org/httpdocs

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>

<VirtualHost *:443>

ServerAdmin admin@acme.org

ServerName acme.org

DocumentRoot /var/www/vhosts/acme.org/httpdocs

<IfModule mod_ssl.c>

SSLEngine on

SSLProtocol All -SSLv2 -SSLv3

SSLCertificateFile /var/www/vhosts/acme.org/ssl/acme.org.crt

SSLCertificateKeyFile /var/www/vhosts/acme.org/ssl/acme.org.key

SSLCACertificateFile /var/www/vhosts/acme.org/ssl/acme.org.bundle

</IfModule>

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

</VirtualHost>Abilitiamo il sito e riavviamo apache

a2ensite cloud.acme.org

systemctl restart apache2

A questo punto non resto che scaricare l’archivio ZIP dal sito ufficiale, estrarlo nella root del nostro sito:

apt-get install wget

cd /var/www/vhosts/acme.org/httpdocs/

wget https://download.nextcloud.com/server/releases/nextcloud-19.0.0.zip

unzip nextcloud-19.0.0.zip

Non ci resta che aprire il browser al link del virtualhost https://cloud.acme.org/nextcloud e seguire gli step dell’installazione. Potremo optare su usare un database locale SQLite, consigliato per piccole installazioni oppure se collegarci ad un MySQL/MariaDB.

Tra le applicazioni consigliate Talk, Calendar, JavaScript XMPP Chat, LDAP user and group backend, Tasks, RainLoop.

L’installazione al link https://nxc.moresolution.it/public/ è a disposizione, per richiedere le credenziali di accesso scrivere a info@lbit-solution.it

LBIT offre sia installazioni NextCloud su server dedicati, sia nell’infrastruttura LBIT che on-premises oppure in hosting cloud.

Per informazioni:

Telefono: 06 83960858 o

WhatsApp: 06 5656 8784

Mail: info@lbit-solution.it